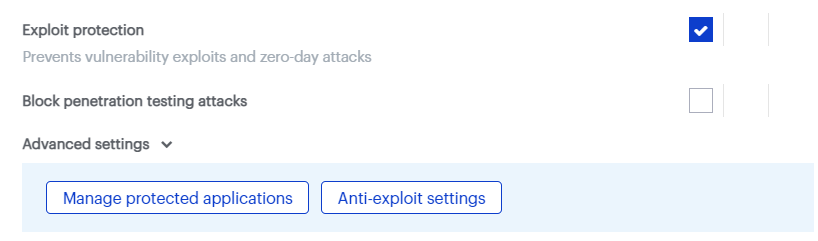

O Exploit Protection protege contra exploração de vulnerabilidade de programas em seus terminais. As configurações padrões equilibram o desempenho entre o terminal e a proteção. É possível personalizar a proteção contra exploits usando as Configurações Avançadas.

Para seguir as etapas neste artigo, ative a opção Nova experiência de políticas na página Políticas.

Se você desativou a experiência de novas políticas, localize essas configurações de política consultando: Malwarebytes Nebula policy with new experience disabled.

IMPORTANTE: Embora esse artigo sirva como uma referência para as Configurações Avançadas, recomendamos que elas não sejam alteradas a menos que orientado por um técnico de suporte da Malwarebytes.

Para revisar ou editar as configurações avançadas de proteção contra exploração, vá para Políticas > selecione uma política> selecione Configurações de proteção > Configurações avançadas > Configurações anti-exploração.

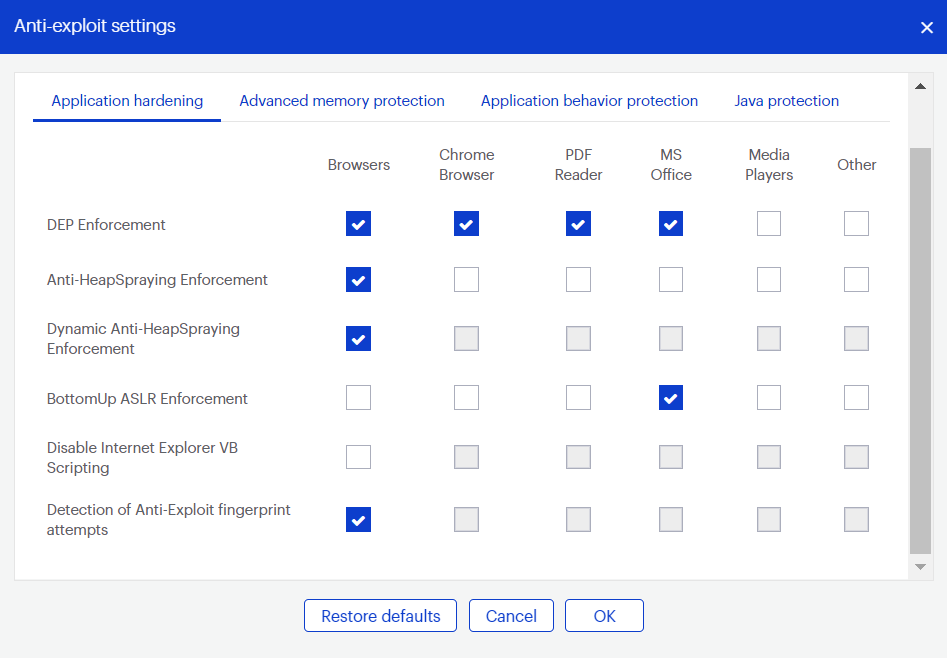

Proteção de aplicativos (Application Hardening)

As configurações de Proteção de aplicativos ajudam os programas a serem mais resilientes contra exploits.

- Imposição obrigatória DEP: Ativa a prevenção da execução de dados permanentemente nos aplicativos que não fazem isso por padrão.

- Imposição obrigatória Anti-HeapSpraying: Reserva partes da memória para evitar o abuso por técnicas de ataque heap spraying.

- Imposição obrigatória Anti-HeapSpraying dinâmica: Analisa a memória heap de um processo protegido para procurar por códigos shell maliciosos.

- Imposição obrigatória ASLR ascendente: Agrega o uso aleatório da memória heap quando o processo é iniciado.

- Desabilitar o processamento de scripts do IE VB: Impede o carregamento do mecanismo de script do Visual Basic, pois os exploits costumam abusar dessa tecnologia. Aplica-se somente aos navegadores Internet Explorer.

- Detecção de tentativas de rastreio anti-exploit: Detecta tentativas dos kits de exploits populares para identificar o terminal e determinar sua vulnerabilidade.

Proteção avançada da memória (Advanced Memory Protection)

A Proteção de memória avançada impede que o código shell exploit execute seu código payload na memória.

- Detecção de endereço de retorno malicioso: Também chamada de mitigação “Caller”. Detecta se o código é executado fora de qualquer módulo carregado.

- Proteção de bypass DEP: Detecta tentativas de desativar a prevenção de execução de dados.

- Proteção contra sequestro de patch de memória: Detecta e previne tentativas maliciosas de usar o WriteProcessMemory para fazer o bypass da prevenção de execução de dados.

- Proteção de Stack Pivoting: Detecta e previne que o código exploit use um stack de memória falso.

- Detecção de gadget ROP: Detecta e previne gadgets de programação orientada a retorno quando uma API do Windows é chamada. São feitas provisões para proteção individualizada das instruções “CALL” e “RET”.

Proteção por comportamento de aplicativos (Application Behavior Protection)

As configurações de proteção do Application Behavior Protection previnem que o payload do exploit seja executado e infectado pelo sistema. Elas representam a última linha de defesa se um exploit conseguir se infiltrar pelas camadas de proteção anteriores. Essa camada também detecta e bloqueia exploits que não dependem de corrupção de memória, como fuga de sandbox Java ou exploits que abusam do projeto do aplicativo.

- Proteção contra LoadLibrary maliciosa: Evita a utilização ou entrega de uma biblioteca payload a partir de um caminho de rede UNC.

- Proteção contra processamento de VB scripts do IE: Detecta e previne exploits referentes à vulnerabilidade de design do aplicativo, mais conhecida como CVE-2014-6332. Para mais informações sobre esse exploit, consulte https://nvd.nist.gov/vuln/detail/CVE-2014-6332.

- Se for necessário usar um VBScript para um aplicativo interno, consulte a Proteção anti-exploit do endpoint protection que está bloqueando o Visual Basic 6.

- Proteção contra conteúdo de MessageBox: Previne que exploits entreguem uma messagebox como payload. Essa opção fica desabilitada por padrão; esses tipos de payloads são inofensivos e usados, em geral, apenas em provas de conceito.

- Proteção contra abuso de Office WMI: Protege contra exploit de macros do Microsoft Office que usam a Instrumentação de Gerenciamento do Windows (WMI).

- Proteção contra abuso de Office VBA7: Protege contra exploits de macro do Microsoft Office que usam aplicativos Visual Basic.

Proteção Java (Java Protection)

O Java Protection protege contra exploits geralmente usados em programas Java.

- Previne linha de comando de Java com base na Web: Protege contra programas Java com base na Web que enviam comandos para o sistema.

- Proteção Shell de entrada maliciosa em Java: Protege contra shell exploits remotos cujos payloads utilizam sockets de entrada.

- Proteção Shell de saída maliciosa em Java: Protege contra shell exploits remoto cujos payloads utilizam sockets de saída.

- Proteção genérica Metasploit/Meterpreter Java: Detecta e previne tentativas de usar o payload Metasploit Java/Meterpreter.

- Proteção de execução de comando Metasploit/Meterpreter Java: Detecta e bloqueia comandos em uma sessão Java/Meterpreter estabelecida.

- Permite operações Java não seguras nas faixas IP internas: Permite ferramentas e aplicativos inseguros em rede corporativa interna ao mesmo tempo que protege contra ameaças Java externas.

Source : Official Malwarebytes Brand

Editor by : BEST Antivirus KBS Team