La protección frente a exploits protege frente a la explotación de vulnerabilidades de programas en sus equipos. La configuración predeterminada mantiene equilibrio entre el rendimiento del equipo y la protección. Puede personalizar la protección frente a exploits utilizando su Configuración avanzada.

Para seguir los pasos de este artículo, habilite el interruptor Experiencia de nuevas políticas en la página Políticas.

Si tiene la experiencia de nuevas políticas deshabilitada, busque estas configuraciones de política consultando: Malwarebytes Nebula policy with new experience disabled.

IMPORTANTE: Aunque este artículo sirve como una referencia de la Configuración avanzada, le recomendamos que no cambie estos parámetros a menos que lo indique un técnico del soporte técnico de Malwarebytes.

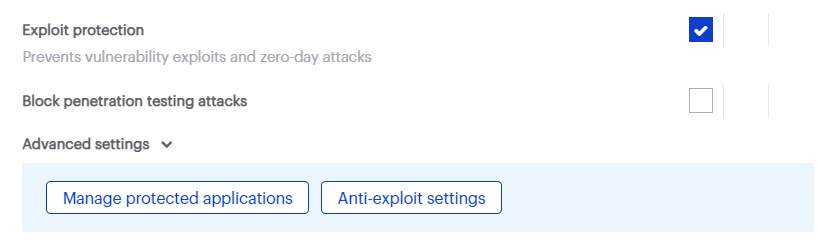

Para revisar o editar la configuración avanzada de Protección contra exploits, vaya a Políticas > seleccione una política > seleccione Configuración de protección > Configuración avanzada > Configuración anti-exploit.

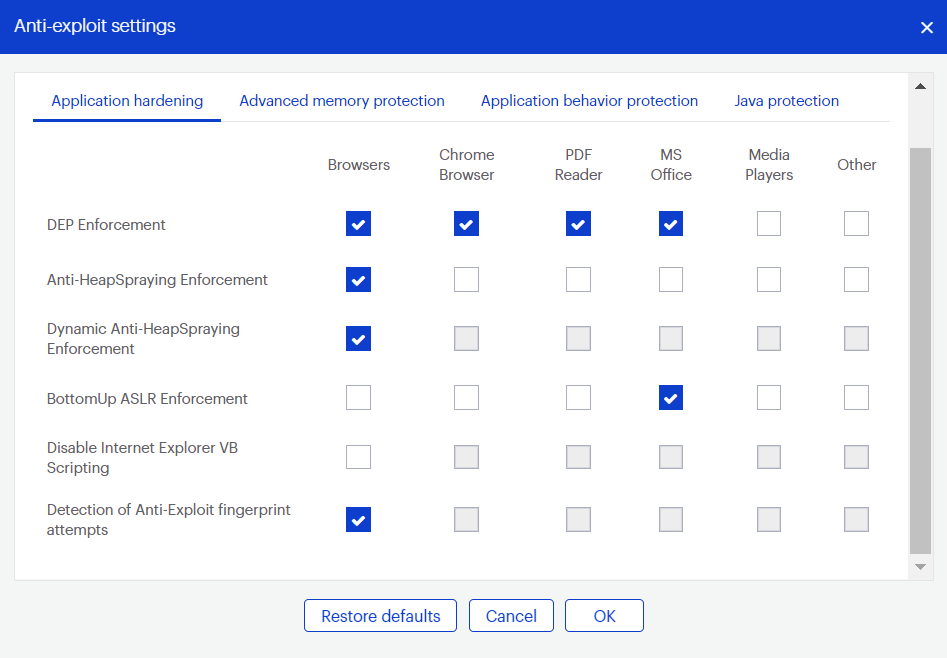

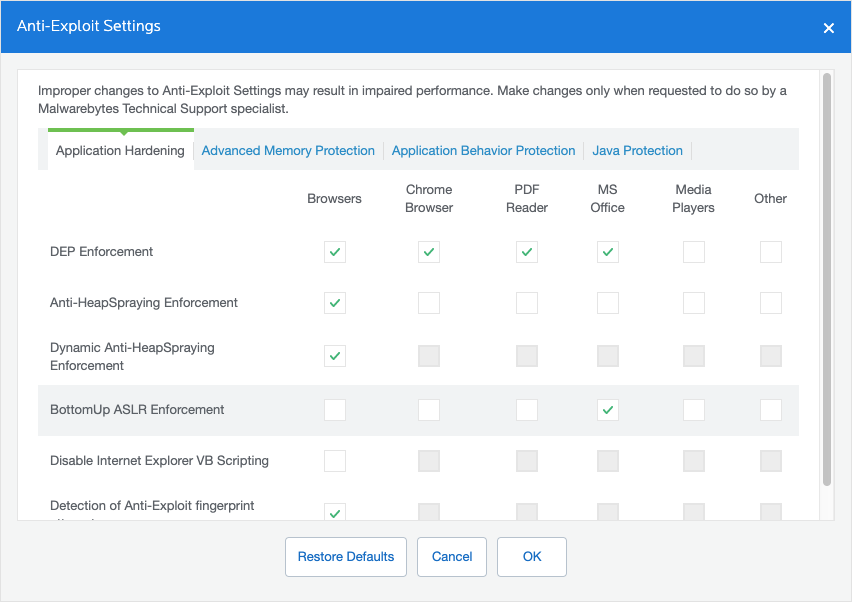

Fortalecimiento de aplicaciones

La configuración de Fortalecimiento de aplicaciones ayuda a que los programas sean más resistentes frente a los exploits.

- Forzado DEP: Activa la protección permanente de ejecución de datos en las aplicaciones que no hacen esto por defecto.

- Forzado anti-HeapSpraying: Reserva partes de la memoria para evitar que las técnicas de ataque HeapSpraying hagan un mal uso de ellas.

- Forzado anti-HeapSpraying dinámico: Analiza el heap de la memoria de un proceso protegido para buscar código shell malicioso.

- Forzado de la ASLR de abajo a arriba: Añade aleatorización al heap de la memoria cuando se inicia el proceso.

- Inhabilitar Internet Explorer VB Scripting: Evita que se cargue el motor de scripting Visual Basic, ya que los exploits a menudo hacen un uso indebido de él. Solo se aplica a los navegadores basados en Internet Explorer.

- Detección de intentos de creación de huellas digitales de Anti-Exploit: Detecta los intentos de los kits de exploit populares para identificar el equipo y determinar si es vulnerable.

Protección avanzada de la memoria

La opción Protección avanzada de la memoria evita que el exploit de código shell ejecute su código de carga maliciosa en memoria.

- Detección de direcciones de retorno maliciosas: También denominada mitigación de “llamadas”. Detecta la ejecución del código fuera de cualquier módulo cargado.

- Protección de derivación DEP : Detecta los intentos de desactivación de la protección de ejecución de datos.

- Protección contra secuestros de parches de memoria: Detecta y evita los intentos maliciosos de uso de WriteProcessMemory para burlar la protección de ejecución de datos.

- Protección contra pilas falsas: Detecta y evita que el código del exploit utilice una pila de memoria falsa.

- Detección de gadgets ROP: Detecta y evita los gadgets de programación orientada al retorno (ROP) cuando se llama a una API de Windows. El sistema permite proteger las instrucciones de llamada y retorno por separado.

Protección de comportamiento de aplicaciones

La configuración de la Protección de comportamiento de aplicaciones evita que la carga maliciosa del exploit se ejecute y infecte el sistema. Esto representa la última línea de defensa si un exploit puede burlar las capas anteriores de protección. Esta capa también detecta y bloquea exploits que no recurren a la corrupción de la memoria como, por ejemplo, escapes de sandbox Java o exploits que aprovechan el diseño de la aplicación.

- Protección contra LoadLibrary malicioso : Evita la entrega de una biblioteca de carga maliciosa desde una ruta de red UNC.

- Protección para Internet Explorer VB Scripting: Detecta y evita los exploits relativos a una vulnerabilidad de diseño de la aplicación conocida como CVE-2014-6332. Si desea más información sobre este exploit, consulte https://nvd.nist.gov/vuln/detail/CVE-2014-6332.

- Si necesita utilizar VBScript para una aplicación interna, consulte Protección antiexploit de Endpoint Protection está bloqueando Visual Basic 6.

- Protección para MessageBox Payload: Impide que los exploits entreguen un messagebox como carga maliciosa. Esta opción está desactiva por defecto; estos tipos de cargas maliciosas son inofensivos y normalmente solo se utilizan en pruebas de concepto.

- Protección para abuso de Office WMI : Protege frente a los exploits macro en Microsoft Office que utilizan Windows Management Instrumentation (WMI).

- Protección para abuso de Office VBA7 : Protege frente a los exploits macro en Microsoft Office que utilizan Visual Basic for Applications.

Protección de Java

La Protección de Java protege frente a los exploits que se utilizan habitualmente en los programas Java.

- Prevenir la línea de comandos de Java basada en web: Protege frente a los programas Java web que emiten comandos del sistema.

- Protección contra shell de entrada malicioso de Java: Protege frente a los exploits de shell remoto cuyas cargas maliciosas emplean socket de entrada.

- Protección contra shell de salida malicioso de Java: Protege frente a los exploits de shell remoto cuyas cargas maliciosas emplean socket de salida.

- Protección genérica de Metasploit/Meterpreter de Java: Detecta y previene intentos de uso de la carga maliciosa de Metasploit Java/Meterpreter.

- Protección contra ejecución de comandos de Metasploit/Meterpreter de Java: Detecta y bloquea comandos en una sesión Java/Meterpreter establecida.

- Permite operaciones inseguras en Java en rangos de IP internos: Permite el uso de aplicaciones y herramientas internas inseguras dentro de las redes corporativas a la vez que sigue protegiendo frente a amenazas Java externas.

Source : Official Malwarebytes Brand

Editor by : BEST Antivirus KBS Team