Além dos relatórios intenos disponíveis na plataforma Nebula da Malwarebytes, é possível enviar eventos relacionados à ameaças para seu servidor de Syslog ou para sua solução SIEM para obter informações, conformidade e visibilidade de segurança. Esse artigo fornece as etapas necessárias para configurar o envio de mensagens Syslog a partir da plataforma Nebula da Malwarebytes.

Fluxo de eventos

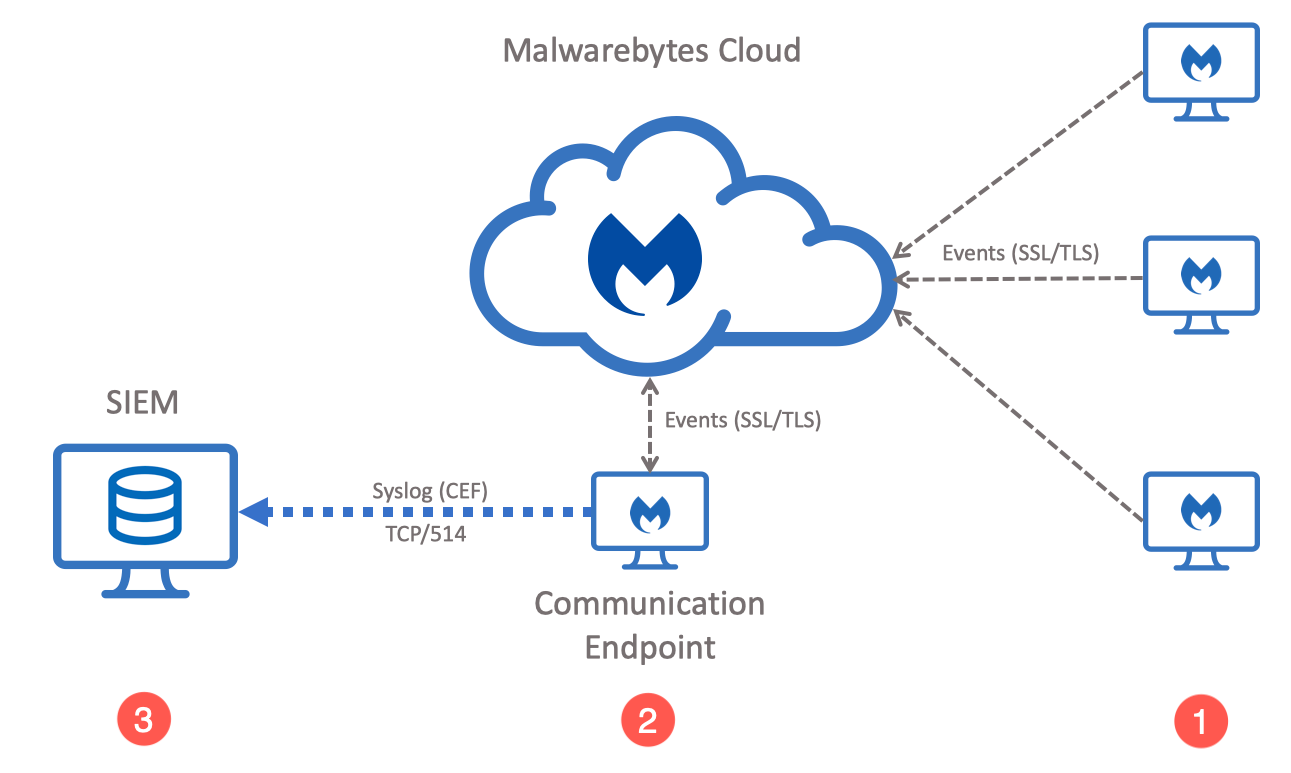

O diagrama abaixo representa o fluxo de eventos do Malwarebytes. O fluxo segue esta ordem:

- Os Terminais informam a detecção de ameaças, quarentena e outros eventos para a console Nebula da Malwarebytes.

- O Malwarebytes Communication Endpoint extrai estes eventos da nuvem Malwarebytes.

- O terminal de comunicação envia estes eventos para o servidor Syslog ou SIEM no formato CEF.

Requisitos

- Assinatura ou avaliação ativa para um produto da plataforma Nebula da Malwarebytes:

- Malwarebytes Endpoint Detection and Response

- Malwarebytes Endpoint Protection

- Malwarebytes Incident Response

- Acesso à rede entre um dos terminais de comunicação do Malwarebytes Syslog e o servidor SIEM ou Syslog. Por padrão, recomendamos usar a porta TCP/514.

Configuração

- Vá para Configurações > Logs Syslog.

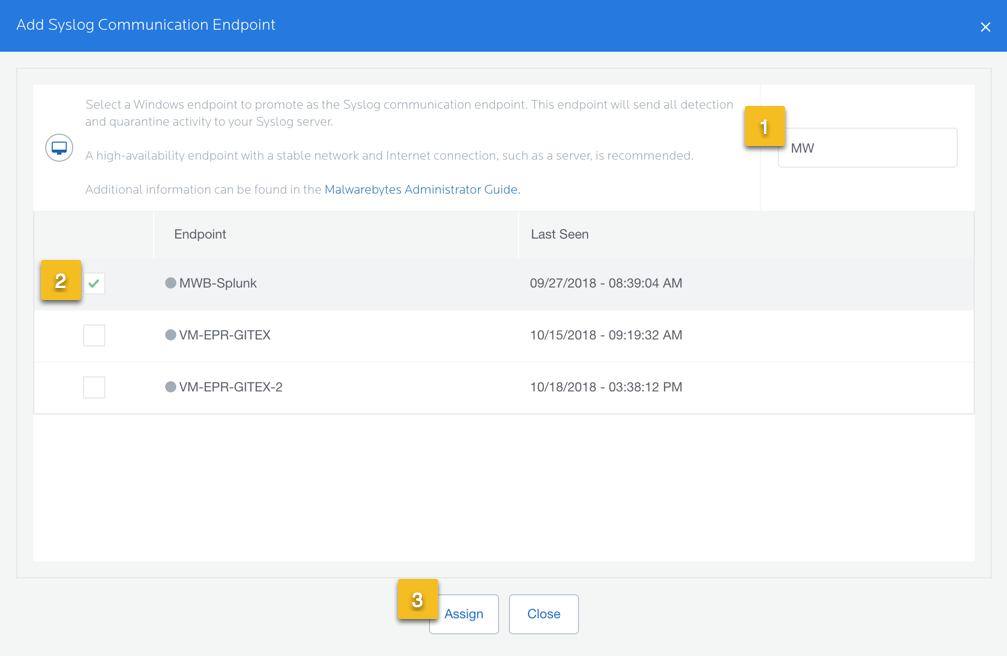

- Clique em Adicionar. Promova um dos terminais Windows como o terminal de comunicação Syslog.

- No canto superior direito, clique em Configurações de Syslog.

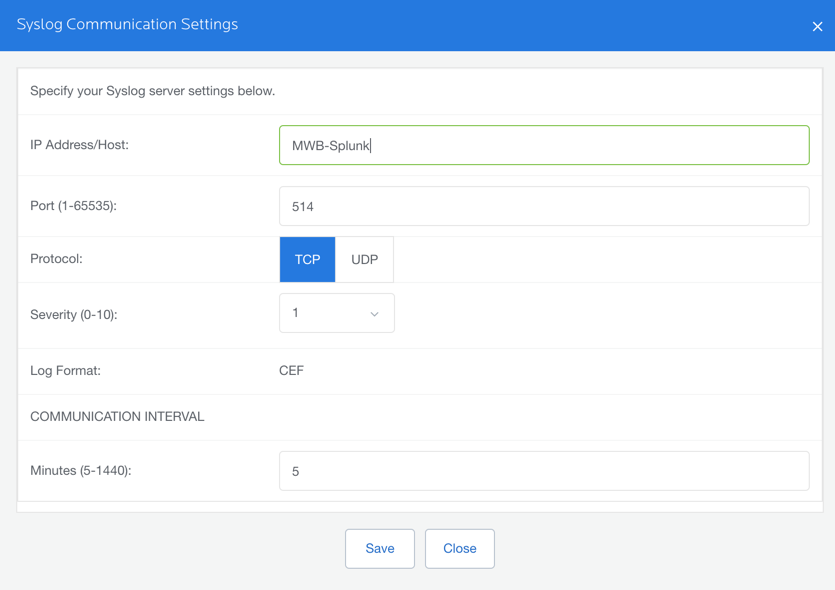

- Preencha as informações a seguir, depois clique em Salvar.

- Endereço IP/Host: IP ou nome do host do seu servidor Syslog.

- Porta: Porta especificada em seu servidor Syslog (normalmente 514).

- Protocolo: Selecione o protocolo TCP ou UDP (normalmente TCP).

- Gravidade: Escolha uma Gravidade na lista. Isso determina a gravidade de todos os eventos do Malwarebytes enviados ao Syslog. Atualmente todos os eventos são enviados.

- Intervalo de comunicação (Minutos): Determina com que frequência o terminal de comunicação coleta dados Syslog do servidor Malwarebytes. Se o terminal não puder entrar em contato com a nuvem Malwarebytes, ele armazenará em um buffer os dados das últimas 24 horas. Os dados com mais de 24 horas serão perdidos.

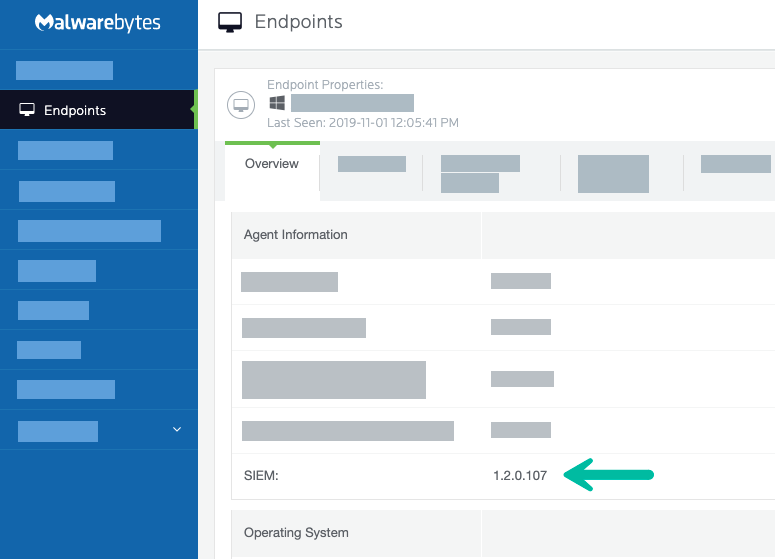

- Navegue até Endpoints. Clique no terminal de comunicação Syslog selecionado na Etapa 2.

- Na seção Informações do Agente, é exibido o número da versão do plugin SIEM. Isso confirma que o plugin SIEM foi ativado no terminal.

O terminal enviará os dados para o Servidor SIEM ou Syslog sem nenhuma configuração adicional.

Alterar configurações do Syslog

Se for necessário alterar o terminal de comunicação Syslog, execute os seguintes passos:

- Vá para Configurações > Registro do Syslog.

- Clique em Remover para remover o terminal existente.

- Clique em Adicionar para promover um novo terminal. Se houver dúvidas, consulte as etapas acima na seção Configuração .

É possível desativar temporariamente um terminal de comunicação usando o botão Ligado/Desligado nesta tela. Esta desativação temporária pode ser útil na solução de problemas de configurações do Servidor Syslog.

Exemplos das entradas Syslog

Veja a seguir um exemplo de uma entrada syslog gerada pelo agente Malwarebytes no formato CEF bruto. As tabelas abaixo detalham os valores do prefixo syslog, cabeçalhos CEF e extensões usadas no exemplo dado.

2018-04-13T21:06:05Z MININT-16Tjdoe CEF:0|Malwarebytes|Malwarebytes Endpoint Protection|Endpoint Protection 1.2.0.719|Detection|Website blocked|1|deviceExternalId=e150291a2b2513b9fd67941ab1135afa41111111 dvchost=MININT-16Tjdoe deviceDnsDomain=jdoeTest.local dvcmac=00:0C:29:33:C6:6A dvc=192.168.2.100 rt=Apr 13 2018 21:05:56 Z fileType=OutboundConnection cat=Website act=blocked msg=Website blocked\nProcess name: C:\Users\vmadmin\Desktop\test.exe filePath=drivinfosproduits.info(81.171.14.67:49846) cs1Label=Detection name cs1=Malicious Websites

| Prefixo do Syslog | Descrição | Exemplos |

|---|---|---|

| Registro de data e hora | Hora do evento gravado | 2018-04-13T21:06:05Z |

| Host | Terminal afetado | MININT-16Tjdoe |

| Cabeçalho CEF | Descrição | Exemplos |

|---|---|---|

| Versão | Versão do formato CEF | CEF:0 |

| Fabricante do dispositivo | O fabricante será sempre a Malwarebytes | Malwarebytes |

| Produto do dispositivo | Plugin instalado no terminal no momento do evento | Malwarebytes Endpoin Protection Malwarebytes Incident Response Malwarebytes Endpoint Detection and Response |

| Versão do dispositivo | Nome e versão do plugin | Endpoint Protection 1.2.0.719 |

| ID da classe de evento do dispositivo | Tipo de evento comunicado | Detecção |

| Nome | Categoria de evento e ação tomada | Website bloqueada |

| Gravidade | Gravidade definida nas configurações Syslog | 1 |

| Extensão | Descrição | Exemplos |

|---|---|---|

| deviceExternalId | Identificador exclusivo do dispositivo que gerou o evento | e150291a2b2513b9fd67941ab1135afa41111111 |

| dvchost | Nome do host do dispositivo | MININT-16Tjdoe |

| deviceDnsDomain | Nome do domínio DNS do dispositivo | jdoeTest.local |

| dvcmac | Endereço MAC do dispositivo | 00:0C:29:33:C6:6A |

| dvc | Endereço IPv4 do dispositivo | 192.168.2.100 |

| rt | Data/Hora em que o evento ocorreu | Abr 13 2018 21:05:56 Z |

| tipo de arquivo | Tipo de arquivo que causou o evento | OutboundConnection Arquivo Módulo Processo Valor de registro Exploit |

| Cat | Categoria de evento | Malware PUP PUM Ransomware Exploit Website Suspicious Activity |

| Act | Ação tomada | bloqueado encontrado em quarentena excluído restaurado |

| Msg | Detalhes do evento do sistema | Website bloqueado\nNome do processo: C:\users\vmadmin\Desktop\test.exe |

| filePath | Caminho até o arquivo ou domínio de website bloqueado | drivinfosproduits.info(81.171.14.67:49846) C:\users\vmadmin\Desktop\test.exe |

| cs1Label | A etiqueta de nome para o campo cs1 | Nome de detecção |

| cs1 | O nome de detecção | Websites maliciosas |

| cs2Label | A etiqueta de nome para o campo cs2 | Gravidade da detecção |

| cs2 | Gravidade da detecção | Alto, médio, baixo |

Source : Official Malwarebytes Brand

Editor by : BEST Antivirus KBS Team