Además de los informes integrados disponibles en Malwarebytes Nebula, puede enviar eventos relacionados con amenazas a su solución SIEM para información de seguridad, cumplimiento y visibilidad. Este artículo proporciona los pasos necesarios para configurar Syslog para Malwarebytes Nebula.

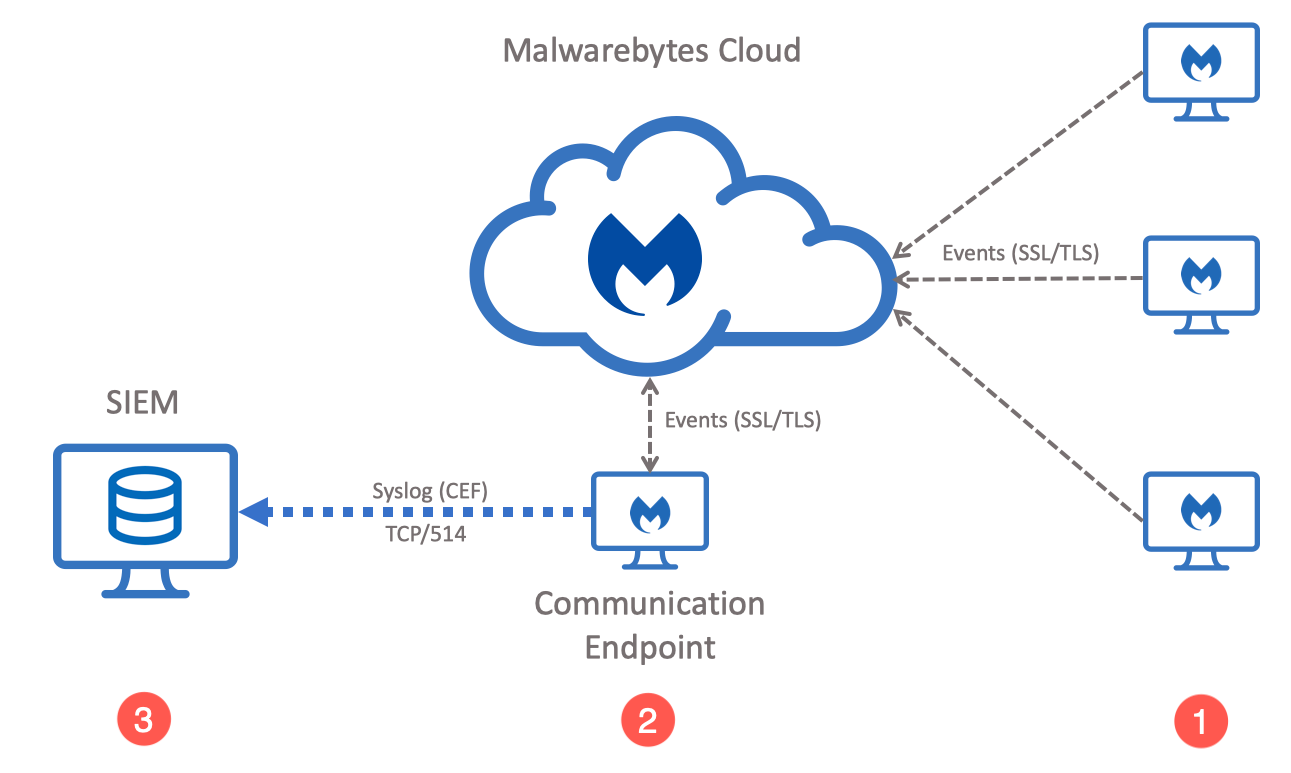

Flujo de eventos

El siguiente diagrama representa el flujo de eventos Malwarebytes. El flujo sigue este orden:

- Los equipos informan de la detección de amenazas, cuarentena y otros eventos a Malwarebytes Cloud.

- El equipo de comunicación de syslog de Malwarebytes extrae eventos de Malwarebytes Cloud.

- El equipo de comunicación reenvía eventos al servidor Syslog en formato CEF.

Requisitos

- Suscripción activa o de prueba para un producto Malwarebytes Cloud:

- Malwarebytes Endpoint Detection and Response

- Malwarebytes Endpoint Protection

- Malwarebytes Incident Response

- Acceso a la red entre uno de sus equipos de comunicación de syslog de Malwarebytes y SIEM o servidor Syslog. Se utiliza por defecto TCP sobre el puerto 514.

Configuración

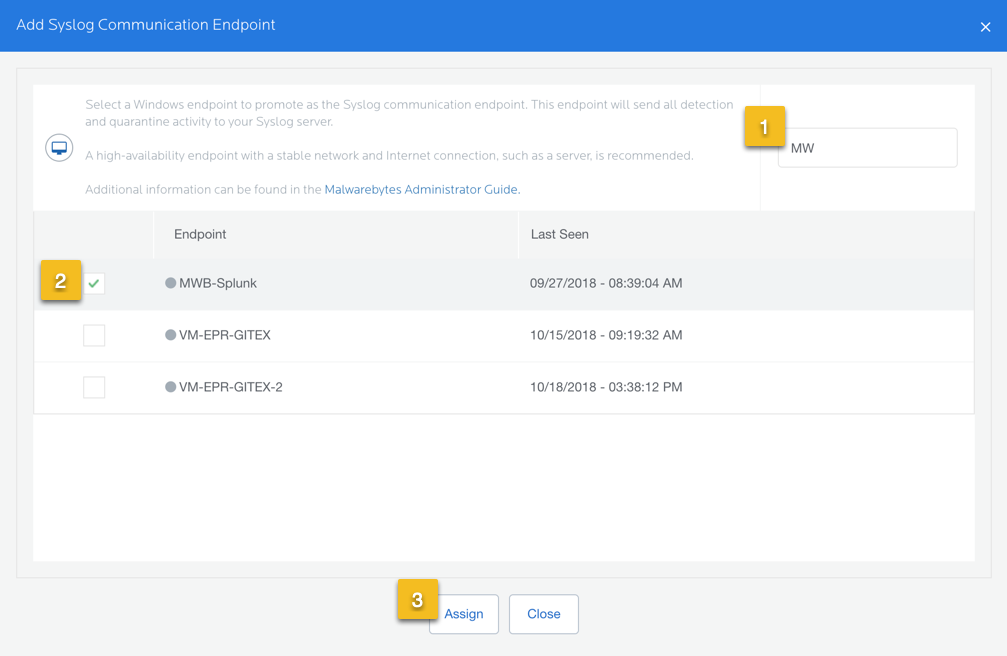

- Vaya a Configuración > Registro de Syslog.

- Haga clic en Añadir. Promueva uno de sus equipos Windows como el equipo de comunicación de Syslog.

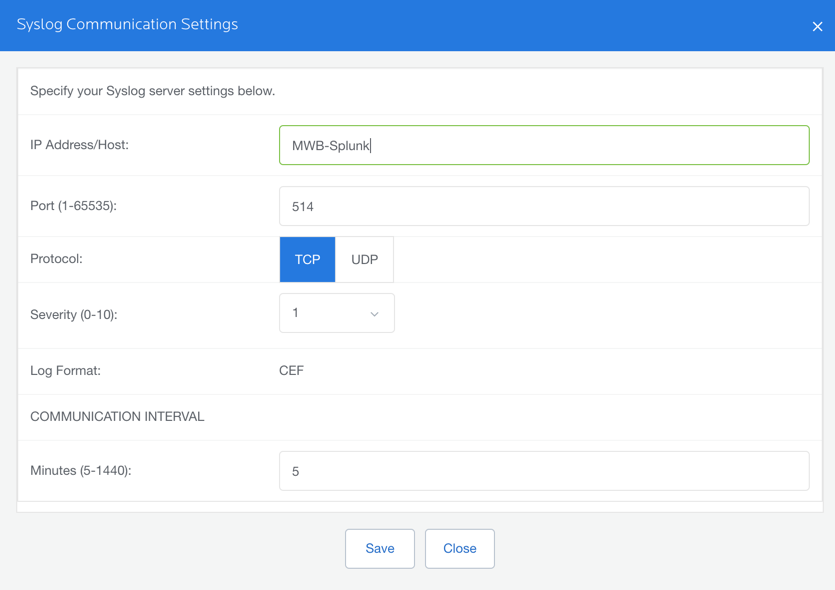

- En la esquina superior derecha, haga clic en Configuración de Syslog.

- Complete la siguiente información, luego haga clic en Guardar.

- Dirección IP/Host: IP o nombre de host de su servidor Syslog.

- Puerto: El puerto que ha especificado en su servidor de syslog.

- Protocolo: Seleccione el protocolo TCP o UDP.

- Gravedad: Elija una gravedad de la lista. Esto determina la gravedad de todos los eventos Malwarebytes enviados al servidor Syslog.

- Intervalo de comunicación (Minutos): Determina la frecuencia con la que el equipo de comunicación recopila datos de Syslog del servidor Malwarebytes. Si el equipo no puede contactar con Malwarebytes, almacena los datos de las últimas 24 horas. Los datos con más de 24 horas no se envían al servidor Syslog.

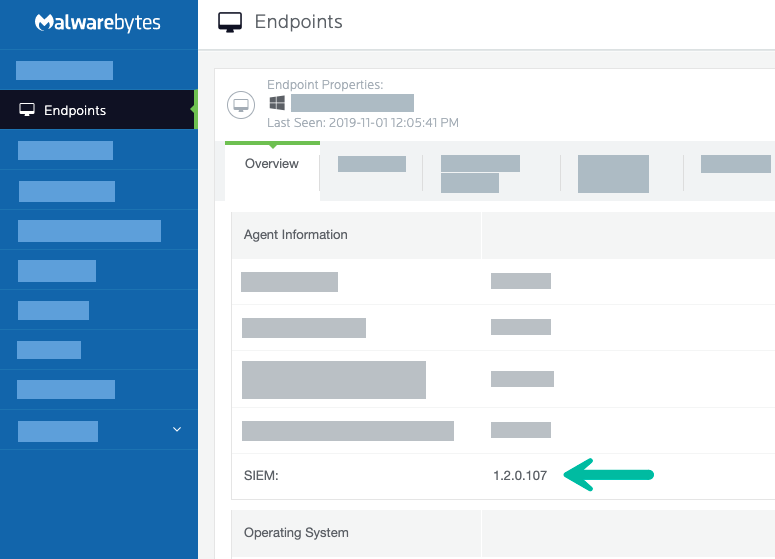

- Navegar hasta los Equipos. Haga clic en el equipo de comunicación de Syslog que ha asignado en el paso 2.

- En la sección Información del agente, se muestra el número de versión de la solución SIEM. Esto confirma que el plugin SIEM se ha activado en el equipo.

El equipo transfiere los datos al Syslog sin más configuración.

Cambiar la configuración del Syslog

Si necesita cambiar su equipo de comunicación de Syslog, realice lo siguiente:

- Vaya a Configuración > Registro de Syslog.

- Haga clic en Eliminar para degradar un equipo existente.

- Haga clic en Añadir para promocionar un nuevo equipo. Consulte los pasos anteriores en la sección Configuración.

Puede degradar temporalmente un equipo de comunicación activándolo o desactivándolo en esta pantalla. Degradar temporalmente un equipo de comunicación puede ser de utilidad cuando soluciona problemas de la configuración de Syslog.

Ejemplo de entrada de Syslog

A continuación se muestra un ejemplo de una entrada de Syslog generada por Malwarebytes en formato CEF sin procesar. Las tablas a continuación detallan los valores del prefijo Syslog, encabezados CEF y extensiones utilizadas en el ejemplo.

2018-04-13T21:06:05Z MININT-16Tjdoe CEF:0|Malwarebytes|Malwarebytes Endpoint Protection|Endpoint Protection 1.2.0.719|Detection|Website blocked|1|deviceExternalId=e150291a2b2513b9fd67941ab1135afa41111111 dvchost=MININT-16Tjdoe deviceDnsDomain=jdoeTest.local dvcmac=00:0C:29:33:C6:6A dvc=192.168.2.100 rt=Apr 13 2018 21:05:56 Z fileType=OutboundConnection cat=Website act=blocked msg=Website blocked\nProcess name: C:\Users\vmadmin\Desktop\test.exe filePath=drivinfosproduits.info(81.171.14.67:49846) cs1Label=Detection name cs1=Malicious Websites

| Prefijo Syslog | Descripción | Ejemplos |

|---|---|---|

| Marca de tiempo | Hora del evento registrado | 2018-04-13T21:06:05Z |

| Host | Equipo afectado | MININT-16Tjdoe |

|

Encabezado CEF |

Descripción | Ejemplos |

|---|---|---|

| Versión | Versión del formato CEF | CEF:0 |

| Proveedor del dispositivo | El proveedor siempre será Malwarebytes | Malwarebytes |

| Producto del dispositivo | Plugin instalado en el equipo en el momento del evento | Malwarebytes Endpoint Protection Malwarebytes Incident Response Malwarebytes Endpoint Detection and Response |

| Versión del dispositivo | Nombre del plugin y versión | Endpoint Protection 1.2.0.719 |

| ID generado por el sistema de clase de evento del dispositivo | Tipo del evento informado | Detection |

| Nombre | Categoría del evento y acción tomada | Website Blocked |

| Gravedad | Gravedad establecida en la configuración Syslog | 1 |

| Extensión | Descripción | Ejemplos |

|---|---|---|

| deviceExternalId | Identificador único del dispositivo que genera el evento | e150291a2b2513b9fd67941ab1135afa41111111 |

| dvchost | Nombre host del dispositivo | MININT-16Tjdoe |

| deviceDnsDomain | Nombre de dominio del dispositivo | jdoeTest.local |

| dvcmac | Dirección MAC del dispositivo | 00:0C:29:33:C6:6A |

| dvc | Dirección IPv4 del dispositivo | 192.168.2.100 |

| rt | Fecha/Hora cuando ocurrió el evento | Apr 13 2018 21:05:56 Z |

| filetype | Tipo de archivo que causó el evento | OutboundConnection File Module Process Registry Value Exploit |

| Cat | Categoría del evento | Malware PUP PUM Ransomware Exploit Website Suspicious Activity |

| Act | Acción tomada | blocked found quarantined deleted restored |

| Msg | Detalles del evento del sistema | Website blocked\nProcess name: C:\Users\vmadmin\Desktop\test.exe |

| filePath | Ruta al archivo, o dominio de sitio web bloqueado | drivinfosproduits.info(81.171.14.67:49846) C:\users\vmadmin\Desktop\test.exe |

| cs1Label | La etiqueta para el campo cs1 | Detection name |

| cs1 | El nombre de la detección | Malicious Websites |

| cs2Label | La etiqueta para el campo cs2 | Severidad de detección |

| cs2 | Severidad de la detección | Alto, medio, bajo |

Source : Official Malwarebytes Brand

Editor by : BEST Antivirus KBS Team